Троянский конь называется так потому, что он обманом заставляет свою цель установить вредоносное ПО. Если вы помните историю из греческой мифологии, греки подарили троянцам огромного и полого деревянного коня во время Троянской войны.

Содержание

Они убедили троянцев, что выходят из войны, а конь был подарком богини войны, чтобы укрепить оборону города Трои. Конечно, конь был заряженным оружием. Внутри коня находились греческие солдаты, ожидавшие начала боевых действий. Аналогичным образом, атака вредоносной программы «Троянский конь» часто маскируется под что-то дружелюбное. Вот некоторые распространенные маскировки троянских вредоносных программ:

Взломанная игра

Бесплатная программа

Вложение в электронное письмо

Сайт с предложениями

И многое другое

Одним из самых распространенных троянских коней всех времен был вирус ILOVEYOU. Жертвы получали зараженное письмо с текстовым вложением под названием ILOVEYOU. Те, кто открывал его, активировали вирус, который перезаписывал их файлы и рассылал себя по спискам контактов. По оценкам, ущерб от ILOVEYOU составил около 9 миллиардов долларов.

Вот некоторые другие вредоносные программы, которые могут скрываться за атакой троянского коня:

Черви

Adware

Spyware

Ransomware

Keyloggers

Backdoors

Botnet

Как удалить троянского коня?

Есть две вещи, которые вы должны сделать, если вы подозреваете, что ваша система является целью троянцалошадиная атака:

Действуйте быстро: В зависимости от характера атаки троянского коня время может иметь решающее значение. Например, он может повредить ваш компьютер или системы, если это разрушительный вирус или червь. Аналогично, если он несет в себе бэкдор, субъект угрозы может получить доступ к вашему компьютеру. А если это программа-выкуп, то под угрозой может оказаться вся ваша организация.

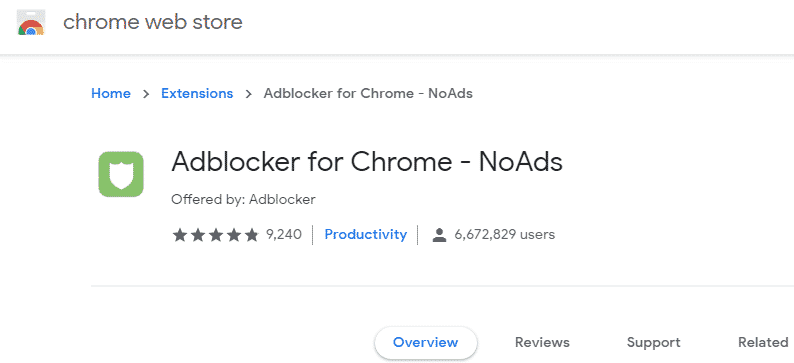

Используйте правильные средства защиты от вредоносных программ: Возможно, вы не сможете удалить троянского коня, если используете базовое антивирусное программное обеспечение, поскольку такие технологии обычно обнаруживают вредоносные программы по известным сигнатурам. Помните, что 80% обнаружения троянских программ осуществляется с помощью эвристического анализа.

Эвристический анализ — это стратегия обнаружения угроз путем анализа структуры программы, ее поведения и других атрибутов. Сложные программы кибербезопасности используют машинное обучение и искусственный интеллект для протоколов эвристического анализа. К счастью, вы можете бесплатно скачать программу для удаления троянов, которая использует такие передовые методы.

Но как предотвратить появление троянского коня?

Даже при наличии в вашей системе лучших средств кибербезопасности не стоит относиться к угрозе троянского коня легкомысленно. Лучший способ предотвратить атаку троянского коня — не терять бдительности. Поскольку троянские кони используют методы социальной инженерии, вы должны быть бдительны при работе в Интернете, открытии вложений электронной почты, загрузке программного обеспечения или использовании флешек. Если что-то кажется правдой, например, бесплатная частьпрограммное обеспечение, то, скорее всего, так оно и есть.

Вот еще несколько советов, которые могут помочь вам предотвратить атаку троянского коня:

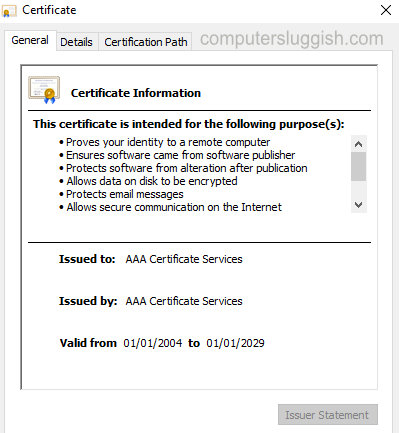

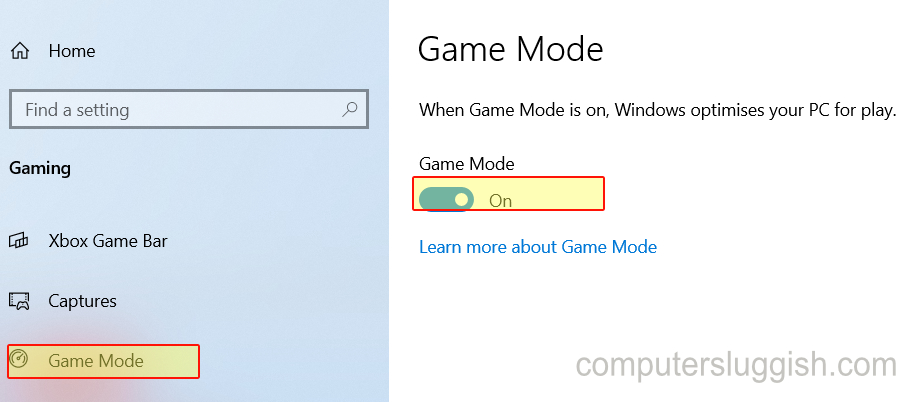

После загрузки современного антивирусного программного обеспечения с функциями защиты от вредоносных программ, пожалуйста, обновляйте его до последней версии.

Регулярно обновляйте операционную систему и другое критически важное программное обеспечение, чтобы закрыть дыры в безопасности.

Анализируйте свои приложения и удаляйте программы, которые могут представлять угрозу безопасности.

Устанавливайте длинные и сложные пароли.

Всегда оставайтесь за брандмауэром.

Хотя угрозы троянских коней могут быть опасными, вы можете обезопасить свои данные с помощью правильных средств защиты и лучших привычек работы в Интернете.

YouTube видео: Как предотвратить заражение вирусом Троянский конь

Вопросы и ответы по теме: “Как предотвратить заражение вирусом Троянский конь”

Как бороться с вирусом троян?

**Как удалить **троянский вирус****1. найти и скачать антивирусную программу; 2. установить ее, обновить базу и версию, если они неактуальны; 3. произвести сканирование системы; 4. принять правильные решения относительно действий с каждым зараженным файлом; 5. убедиться в полной очистке компьютера, если лечение вируса-трояна прошло успешно;

Сохраненная копия

Какие существуют методы борьбы с компьютерными вирусами?

Защита компьютера от вирусов* Использование приложения для защиты от вредоносных программ.

- Не открывайте сообщения электронной почты от незнакомых отправителей или незнакомые вложения.

- Используйте блокирование всплывающих окон в браузере.

- При использовании Microsoft Edge, убедитесь, что SmartScreen включен.

Какой антивирус может удалить троян?

Trojan Remover используется как средство для удаления вредоносного ПО: троянских программ, интернет-червей, а также программ-шпионов (Spyware) и рекламного ПО (Adware), когда стандартные антивирусные программы не обнаруживают угрозу, либо не могут эффективно удалить ее.

Как троян попадает на компьютер?

В общем случае, троян попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленника. Большинство троянских программ предназначено для сбора конфиденциальной информации.Сохраненная копия

Как избежать вирус?

**6 способов избежать простуды, вирусов и гриппа.**1. УВЛАЖНЯЙТЕ ВОЗДУХ. Грипп и другие вирусы «процветают» в помещениях с сухим воздухом. 2. ЗАНИМАЙТЕСЬ СПОРТОМ. 3. ПРИДЕРЖИВАЙТЕСЬ ПРАВИЛЬНОГО ПИТАНИЯ. 4. ВЫСЫПАЙТЕСЬ. 5. МОЙТЕ РУКИ ЧАЩЕ. 6. ВАКЦИНИРУЙТЕСЬ ПРОТИВ ГРИППА.

Как можно защитить себя от вируса?

Держите руки в чистоте, часто мойте их водой с мылом или используйте дезинфицирующее средство. 3. Также старайтесь не касаться рта, носа или глаз немытыми руками (обычно такие прикосновения неосознанно свершаются нами в среднем 15 раз в час).